Servicios de ciberseguridad

¿CONOCES LOS RIESGOS A LOS QUE TE ENFRENTAS?

¿ESTÁ TU EMPRESA PREPARADA PARA AFRONTARLOS

La ciberseguridad debe hacer frente a los riesgos, analizarlos, prevenirlos y encontrar soluciones rápidas para eliminarlos. Tan importante es disponer de soluciones tecnológicas que aseguren la protección, como disponer de procesos y herramientas para una gestión eficiente que garantice la seguridad de la información y la continuidad del negocio.

Servicios de seguridad

Servicios de gobierno

Soluciones para la toma de decisiones y estrategia de la seguridad de la información.

VCISO / VDPO

Dar soporte a la dirección en la identificación y gestión de los riesgos para el negocio en materia de seguridad de la información, de la normativa aplicable y proponer las estrategias más adecuadas para su gestión en tres ámbitos: tecnología, procesos y personas.

PLAN DE SEGURIDAD

Permite establecer una guía corporativa para la implantación coordinada de las medidas de seguridad asociadas a la gestión de riesgos, definir los objetivos para su eliminación o mitigación, priorizar las acciones de mejora en proyectos específicos y facilitar métricas para evaluar el seguimiento de la estrategia.

OFICINA DE SEGURIDAD

Órgano encargado de gestionar la implementación de la estrategia en los ámbitos legal y tecnológico, de una forma organizada, estructurada y orientada a la obtención de resultados a través de las mejores prácticas de gestión de riesgos.

OFICINA DE AUDITORÍA Y CUMPLIMIENTO

Órgano encargado de evaluar la consecución de los objetivos de cumplimiento de las normas, los procedimientos y la normativa legal aplicable relativos a la seguridad de la información o al tratamiento de datos especialmente protegidos.

Servicios de riesgo y cumplimiento

Soluciones para la implantación de proyectos y servicios que permitirán el desarrollo de la estrategia definida.

PROCESOS

Diagnóstico de seguridad

Continuidad y resiliencia

Cuadros de mando

Vigilancia digital

Análisis de riesgos

Políticas y normas

Cadena de suministro

Sistemas clasificados

PERSONAS

Formación

Concienciación

Marco normativo

Seguridad 360º

CUMPLIMIENTO

ISO 27000

ENS

RD 43/2021

CCN STIC

ISO 22301

NIST

IEC 62443

RGPD

TECNOLOGÍA

CIBERSEGURIDAD PROACTIVA

Capacidad ofensiva

Capacidad preventiva

SecDevOps

Gestión de vulnerabilidades

CIBERSEGURIDAD DEFENSIVA

Acceso y autenticación

Protección de la información

CIBERSEGURIDAD REACTIVA

Respuesta a incidentes

Análisis forense

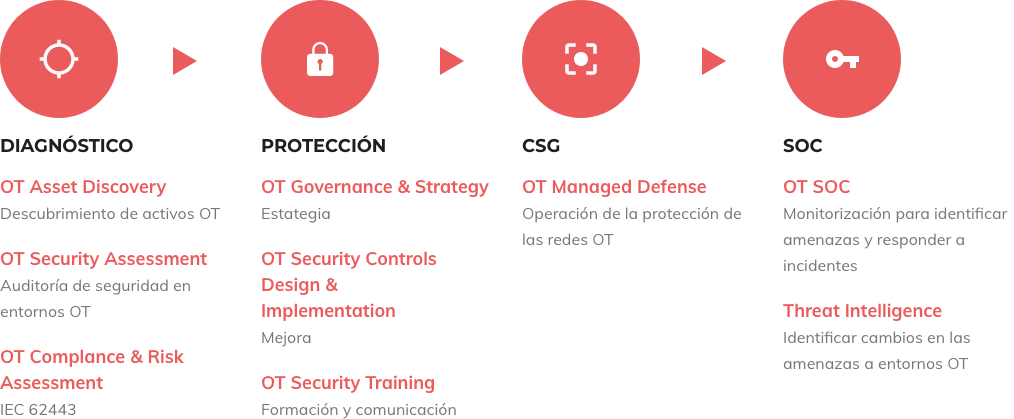

SEGURIDAD INDUSTRIAL

OT Security Assessment

OT Compliance & Risk Assessment

OT Security controls Design & Implementation

CONTROL

AUDITORÍA Y CUMPLIMIENTO

SOPORTE LEGAL TIC

Servicios de operación

Servicios para la administración y operación de infraestructuras de seguridad.

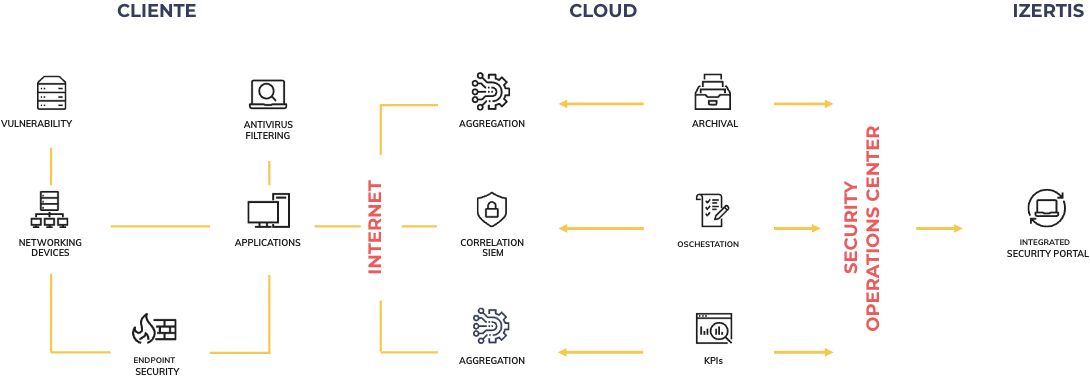

CSG

CENTRO DE SERVICIOS GESTIONADOS

Cubre las necesidades de la organización en materia de implantación, configuración, operación y administración de sus infraestructuras de seguridad, con flexibilidad y rentabilidad económica.

SOC

CENTRO DE OPERACIÓN DE LA SEGURIDAD

Cubre las necesidades de la organización en materia de implantación, configuración, operación y administración de sus infraestructuras de seguridad, con flexibilidad y rentabilidad económica.

</ana>

AUTOMATIZACIÓN Y NORMALIZACIÓN DE AUDITORÍAS

Incrementar la capacidad de vigilancia y conocer la superficie de exposición para reducir los tiempos en la gestión de la seguridad…

Servicios de infraestructura

Implantación de soluciones tecnológicas de seguridad para una protección eficaz y eficiente.

IDENTIFICAR

Diagnóstico de seguridad

Continuidad y resiliencia

Intelligent Infrastractures & Governance

Cloud

IDENTIFICAR

PROTEGER

DETECTAR

RESPONDER

RECUPERAR

Protección de redes y sistemas

Aplicaciones y arquitecturas Cloud

Correo electrónico seguro

Seguridad en las comunicaciones

Navegación segura

Bastionado de sistemas

Transformación de arquitecturas IT

Acceso seguro a la información

Protección de redes y sistemas

Gestión de vulnerabilidades

Intelligent Infrastructures & Governance

Cloud

Datacenter & Networking

Workplace

Unified Communications

Modernization & DevOps

Cyber assessment

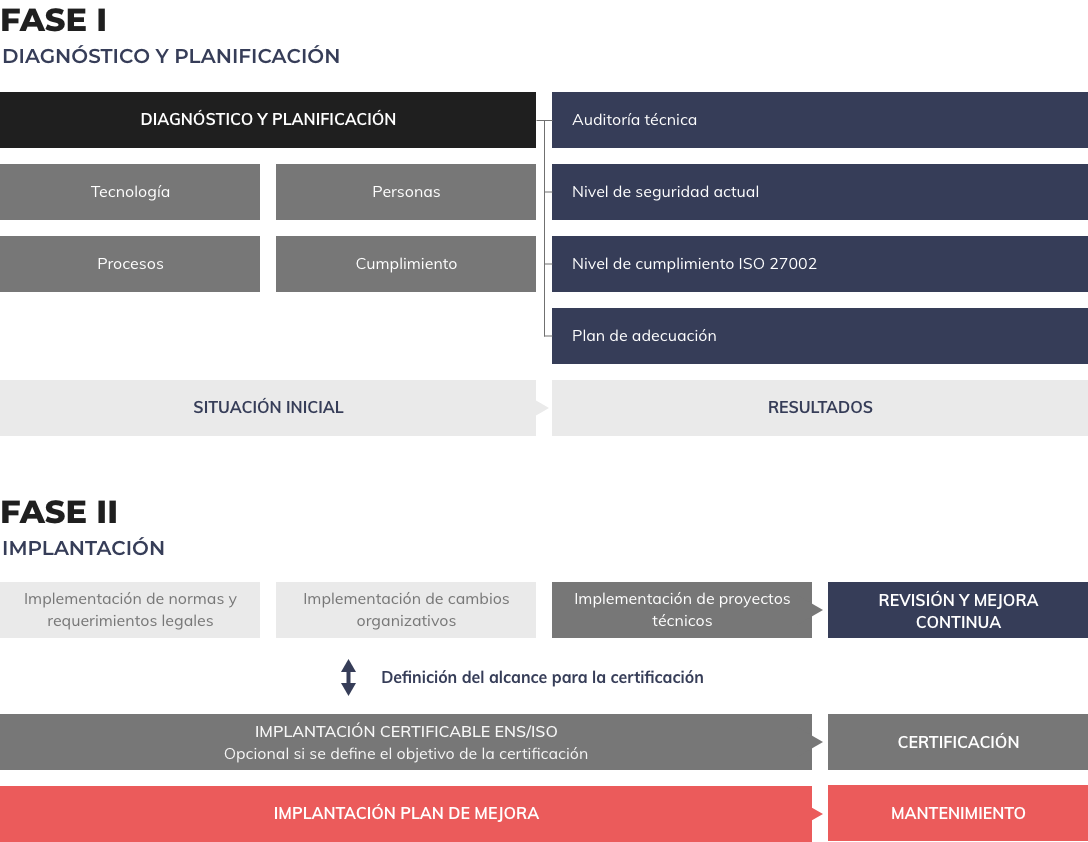

Diseño de planes de acción bajo los marcos de seguridad más comunes (RGPD, ISO27701, DORA, ENS, ISO27001, ISO 22301…) con el propósito de mitigar, detectar y eliminar las amenazas en las infraestructuras de una organización.

Diagnóstico de seguridad y plan de mejora

Compliance

Análisis de riesgos

Auditoría técnica

Políticas, procesos y procedimientos

Adecuación ISO27000/ENS

Formación y concienciación

Formación y concienciación de empleados para la gestión de riesgos asociada a la persona.

Concienciación antiphishing

Plan de capacitación

Acciones formativas

Seguridad 360

Protección de datos

Seguridad industrial (OT)

Auditoría y consultoría en entornos industriales/OT mediante la evaluación de las vulnerabilidades y el nivel de conformidad con estándares de ciberseguridad industrial (IEC62443, NIST)

Descubrimiento de dispositivos

Diagnóstico de seguridad

Análisis de seguridad

Adecuación IEC 62443

Servicios Gestionados

Monitorización SOC

Oficina técnica de seguridad/cumplimiento

Soporte en el desarrollo de los procesos de gestión de la seguridad para conseguir niveles de integridad, confidencialidad y disponibilidad que aseguren la continuidad operacional y de servicios.

Soportes al CISO

Definición, planificación y dirección de proyectos de seguridad

Cuadros de mando

Gestión de la continuidad de negocio

Soporte y mantenimiento SGSI/ENS/RGPD

Formación y concienciación

Análisis y gestión de riesgos

Gestión de incidentes

Centro de operaciones de seguridad (SOC)

Monitorización continua 24x7 de las infraestructuras para la detección temprana de riesgos y amenazas, la mitigación de ataques y la respuesta a incidentes.

Monitorización 24x7

Operación y administración de infraestructuras

Gestión de incidentes

Ciber inteligencia

Threat-Hunting

Alianzas tecnológicas

Nuestros servicios se diseñan con nuestros clientes en mente, lo que nos lleva a mantener alianzas tecnológicas solidas en el tiempo.

Concienciación

Seguridad Industrial

Seguridad Cadena suministro

Red Team

SOC

Formación

Correo electrónico seguro

Seguridad en el desarrollo

Seguridad industrial

Certificaciones